본 블로그의 정보는 공부 목적이며 가상환경에서 진행하였습니다.

허가 없이 어떠한 공격, 악용하는 경우 모든 법적 책임은 사용자 본인에게 있습니다.

어느 한 일당의 비밀관리 서버라고 한다.

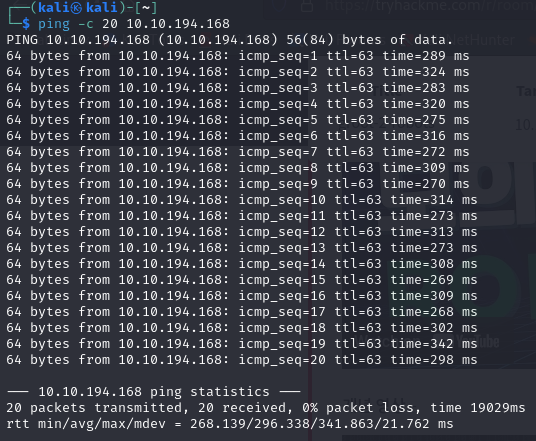

침투 대상의 IP는 10.10.194.168

(나중에 아이피가 10.10.185.84 로 바뀜)

ICMP 패킷을 20번 보내보고 네트워크 상에서 접근 가능한지 확인해보니 접근 가능할 것 같다.

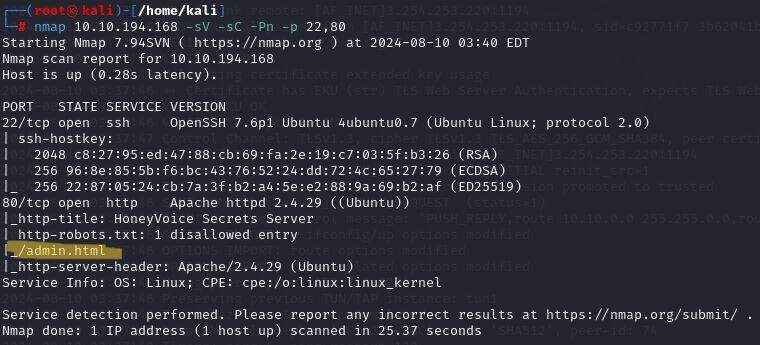

nmap으로 어떤 포트가 열려있는지 확인해보니 22번, 80번 포트가 있고 둘 다 열려있는 것을 확인했다

22번, 80번 포트를 대상으로 아래와 같은 기능을 하는 옵션을 활용했다 ( 좀 더 자세한 정보)

ㅤ

1 어떤 서비스가 실행 중인지, 서비스의 버전 정보 파악

2 기본 스크립트 실행으로 추가적인 정보 수집

3 핑을 생략하고 직접 스캔 수행

ㅤnmap의 기본 스크립트 중 하나가 http-robots.txt 파일을 찾아서 웹 서버의 robots.txt 파일에서 중요한 정보를 발견했다

뭔지 확실하게 모르겠으니 일단 들어가본다

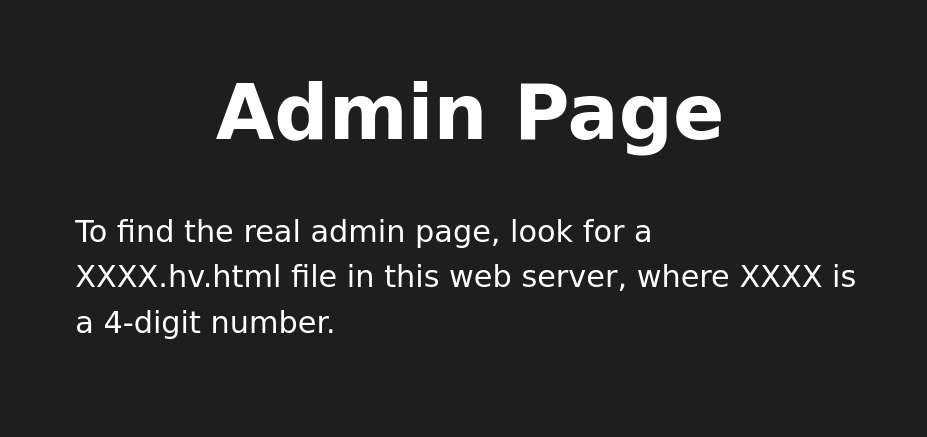

10.10.194.168/admin.html로 들어와봤는데 "이 서버를 건들지마라", "공격하지마라" 이런 늬앙스의 글이 적혀있다

소스코드도 확인해봤는데 js도 없고 그래서 그냥 나왔다

robots.txt로 이동했더니 index는 크롤링해도 되는데 admin은 크롤링 하지 말라는 식으로 써있다.

*robots.txt* = 웹사이트의 크롤러나 검색 엔진 봇에게 어떤 페이지를 크롤링하거나 인덱싱할 수 있는지 지시하는 파일

하지만 지금은 침투를 해야하는게 목적이기 떄문에 하지 말라는 것도 들어가볼 것이다.

진짜 관리자 페이지는 아니었고 힌트만 있었다.XXXX.hv.html을 찾아라, XXXX는 숫자 4자리이다.

이제 나는 0000.hv.html ~ 9999.hv.html이 범위 안에 있다는 것을 알았다

0000~9999까지 하나하나 다 입력해도 어느 부분인지는 알겠지만 그렇게 하기에는 힘들고 시간도 너무 오래 걸린다

여기서 좀 편하게 하기 위해web directory bruteforcing기법을 사용할 것이다

web directory bruteforcing

웹 서버의 디렉토리나 파일 경로를 추측하여 접근 시도를 하는 공격 기법

![]()

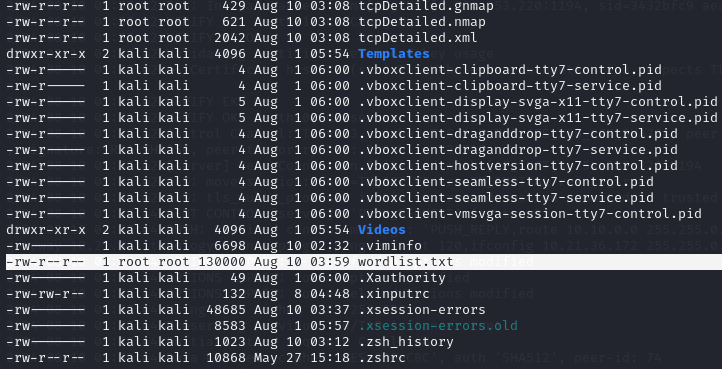

코드를 간단하게 설명하면 0000~9999까지의 숫자를 생성해서 wordlist.html 파일에 추가하는 코드이다

0000 ~ 9999까지 생성 후 저장을 하고 ls로 파일 확인해보니 wordlist.txt가 추가된 것을 볼 수 있었다.

파일 안에 정상적으로 숫자들이 생성되었다

gobuster은 웹 서버의 숨겨진 디렉토리와 파일을 발견하기 위해

미리 정의된 워드리스트를 사용하여 HTTP 요청을 자동으로 반복해준다

맨 아래에 보면 678번쨰 숫자를 보내고 있다는 의미이다

Finished를 출력하며 공격이 끝났는데 7289.hv.html만 성공적으로 요청되었다고 받았다

여기서 가상머신이 멈춰서 다시 시작했고 침투 대상의 ip가 바뀌어서 바뀐대로 진행했다.

7289번 인가보다 하고 두근두근하며 들어가봤으나 아니었다고 떠서 코드 소스를 들여다 봤다

여기에는 유저 이름, 비밀번호가 있었고 이걸 ssh에 사용 해봐야겠다

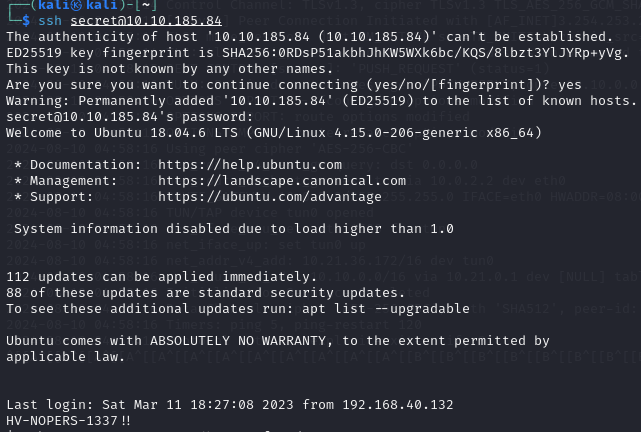

secret 사용자로 10.10.185.84라는 IP 주소를 가진 원격 서버에 SSH를 통해 접속을 시도해봤더니

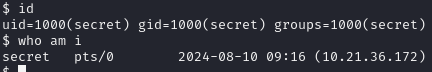

나의 목적이었던 침투 대상에 침투 된 것을 확인했다.

아직 아무 내용도 없긴 했지만 시스템 내부의 정보들까지 확인할 수 있는 것 까지 확인했다.

'해킹&보안 > 웹' 카테고리의 다른 글

| GET / POST로 데이터 전송하기 (실습) (2) | 2024.09.14 |

|---|---|

| 웹 실습 (0) | 2024.08.21 |

| OWASP TOP 10 (0) | 2024.07.31 |

| XSS (3) | 2024.07.31 |

| 쿠키&세션 (0) | 2024.07.30 |