UDP의 개념

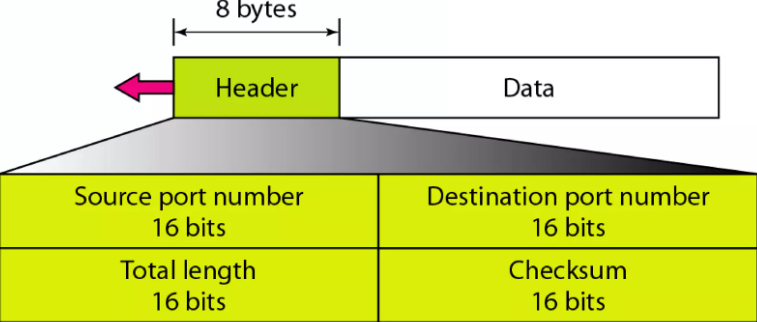

1. 인터넷상에서 정보를 주고받을 때 TCP 3-way-handshke와 같은 연결을 맺는 절차 없이

일방적으로 데이터를 전송하기 때문에 이 연결형 프로토콜이라고도 한다.

2. 데이터 전송 시 오류가 발행하더라도 재전송을 하지 않기 때문에 신뢰성이 없는 프로토콜이라고도 함.

3. 신뢰성 없는 대신 전송 속도가 빨라서 속도가 우선시 되는 실시간 방송이나

중요도가 낮아서 데이터가 유실되어도 큰 지장이 없는 데이터를 전송할 때 사용한다.

ex) 유튜브 실시간 방송 중 가끔 끊기는 현상이 전송받지 못한 데이터는 버리고 수신 받은 데이터만 처리하는

UDP의 특징을 보여주는 예가 될 수 있음

UDP는 패킷의 구조가 단순하고 통신 절차에 3-way-handshake와 같은 검증 절차가 없어서

패킷의 크기뿐만 아니라 출발지 IP도 함께 위조가 가능하여, UDP를 이용하여 발생한 공격의 출발지 IP로는

공격자를 추적하는 것은 거의 불가능 하다고 볼 수 있음.

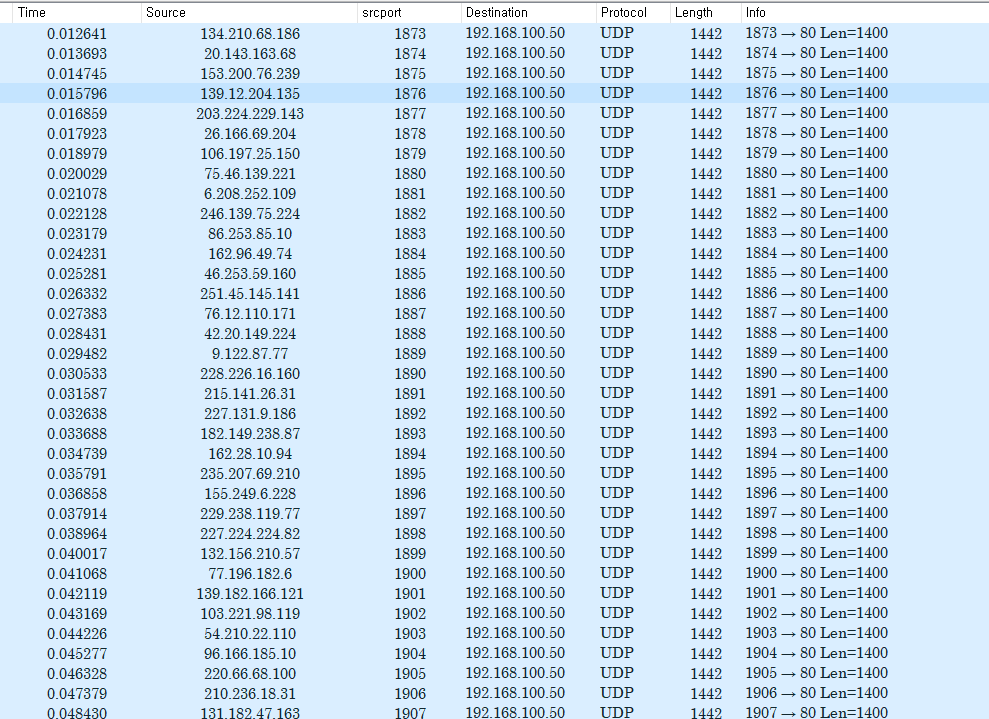

페킷의 크기는 1442로 매우 큰 크기이고, 데이터가 "xxxxx...xxxxxx"형태로 아무 의미 없는 값인 것으로 보아

패킷의 크기를 의도적으로 크게 만들기 위함을 예측할 수 있다. 또한 출발지 IP가 무작위 숫자로 되어있는 것으로

보아 spoofing상태라고 볼 수 있다. 공격 대상 포트는 80으로 지정되어 있는데 포트번호 80번은 HTTP에서

사용하는 포트로 , UDP를 80번 포트로 요청을 했다는 것으로도 비정상적인 요청이라고 할 수 있다.

대역폭 공격의 목적은 회선의 대역폭만 가득 채우면 되는 것으로 목적 포트가 어디로 지정되든 공격에 영향은 없다.

UDP Flooding 대응방안

(아래 대응방안은 UDP Flooding뿐만 아니라 대부분의 대역폭 공격에 해당함)

- 충분한 네트워크 대역폭 확보

- 미사용 프로토콜 필터링

- 위조된 IP차단

- 출발지 IP별 임계치 기반 차단

- 패킷 크기 기반 차단

- Fragmentation 패킷 차단

- 서버 대역폭 및 가용량 확대

- Anycast를 이용한 대응

- Ingress, Egress 필터링

'해킹&보안 > 네트워크' 카테고리의 다른 글

| [DDoS] 반사공격 (0) | 2024.08.10 |

|---|---|

| [DDoS] IP Flooding (+패킷 분석) (0) | 2024.08.09 |

| 무선 통신 보안 (0) | 2024.06.16 |

| [DDoS] Syn Flooding (+패킷 분석) (0) | 2024.03.29 |

| [DDoS] ICMP Flooding (+패킷 분석) (2) | 2024.03.29 |