IP Flooding

- 대량의 트래픽 전송: 공격자는 대상 IP 주소로 대량의 데이터 패킷을 전송합니다. 이 패킷들은 일반적으로 많은 양의 네트워크 대역폭을 소모시키고, 네트워크 장비나 서버의 자원을 고갈시킨다.

- 자원 소모: 공격이 성공하면, 네트워크 장비나 서버는 지속적으로 대량의 패킷을 처리해야 하므로 자원이 소모되고, 결국 정상적인 요청을 처리할 수 없게 된다.

- 서비스 불능: 네트워크가 과부하되거나 서버가 너무 많은 패킷을 처리하려다 보면, 사용자들은 웹사이트나 서비스에 접근할 수 없게 되는데 이로 인해 서비스 중단이나 성능 저하가 발생한다.

일상에서의 비유

하나의 "전화 테러" 라고 보면 된다.

예) 한 가게에 수많은 사람들이 동시에 전화를 걸어서 계속 전화기를 울리게 만들면, 가게 직원은 계속 전화를 받느라 중요한 고객의 전화를 놓치거나, 전화기가 멈춰버릴 수도 있다.

IP Flooding도 비슷하게, 공격자가 특정 서버나 네트워크에 엄청난 양의 데이터를 한꺼번에 보내서 그 서버나 네트워크가 정상적인 요청을 처리하지 못하게 만드는 방식이다.

| Hex | Protocol No. | Keyword |

| 0x01 | 1 | ICMP |

| x06 | 6 | TCP |

| 0x11 | 17 | UDP |

| 0x2F | 47 | GRE |

공격 관점에서 보면 IP Flooding은 3계층 IP 프로토콜을 이용하는 대역폭 공격으로, UDP Flooding이나 ICMP Flooding과 큰 차이가 없다. IP Flooding은 IP 패킷을 공격 대상에게 일방적으로 전송하여 대역폭을 고갈시키는 공격 방식이다. 이와 같은 방식으로 대역폭을 소모시킬 수 있고, UDP 및 ICMP Flooding과 마찬가지로 패킷의 위조가 가능하다. 공격자는 출발지 IP 주소와 데이터 값을 위조하여 큰 크기의 패킷을 공격에 사용할 수 있다.

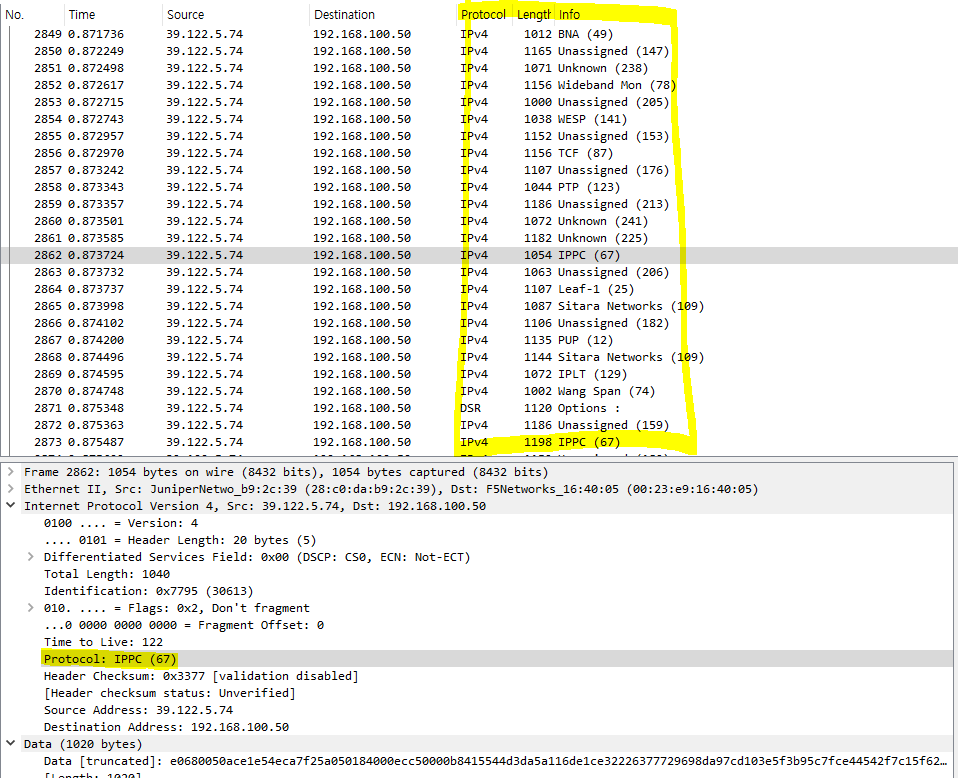

IP Flooding 공격 패킷 분석

패킷 위조가 가능해서 src IP도 위조할 수 있지만 이 공격의 패킷에서는 src IP에 중복이 많이 보이고

IP 헤더 안의 프로토콜 값을 무작위로 바꾸고 패킷 크기도 크게 위조한 형태를 보이고 있다.

IP Flooding 대응 방안

IP Flooding은 다른 대역폭 공격과 유사하게 회선 대역폭을 고갈시키는 방식이라 UDP Flooding과 대응 방안이 거의 동일하다. 하지만, IP 프로토콜은 TCP와 UDP의 상위 계층에 속하므로, 무작정 IP 프로토콜을 차단하면 TCP, UDP를 포함한 모든 네트워크 통신이 불가능해진다. 그래서, 자신의 네트워크에서 필요한 프로토콜만 허용한 후, IP 프로토콜을 차단하는 설정을 생각해볼 수 있다.

'해킹&보안 > 네트워크' 카테고리의 다른 글

| [DDoS] SNMP 반사공격 (+패킷 분석) (1) | 2024.08.10 |

|---|---|

| [DDoS] 반사공격 (0) | 2024.08.10 |

| 무선 통신 보안 (0) | 2024.06.16 |

| [DDoS] Syn Flooding (+패킷 분석) (0) | 2024.03.29 |

| [DDoS] UDP Flooding (+패킷 분석) (1) | 2024.03.29 |